Numeri di telefono, caselle email, ma anche informazioni sensibili di aziende private ed enti pubblici: tutto in vendita al miglior offerente sul Dark Web.

Questo quanto emerge dall’ultimo studio di Swascan, società milanese parte del polo di Cyber security di Tinexta Group, sulle insidie della “parte oscura della rete”.

Secondo gli esperti di sicurezza informatica, questa sottrazione di informazioni avviene soprattutto attraverso forum, blog e piattaforme di messaggistica, tra le quali spicca Telegram.

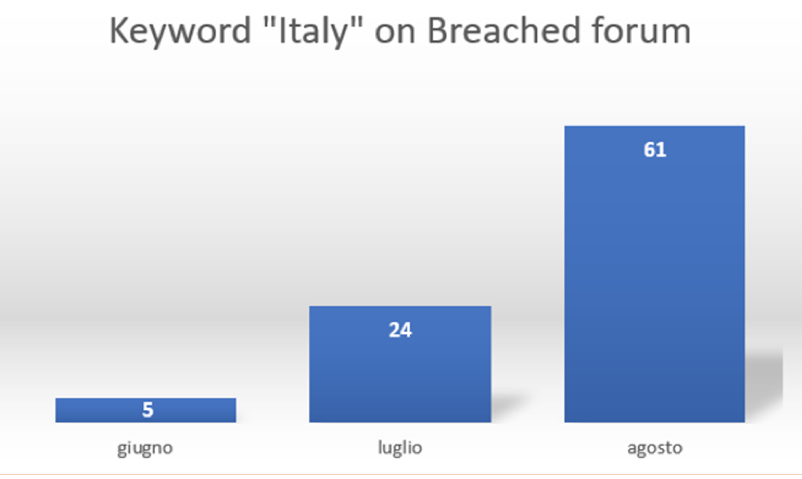

Per fare luce su questo traffico sono stati raccolti, attraverso specifiche ricerche OSINT & CLOSINT, dati provenienti da 2 forum Darkweb noti come Breached.to e XSS – tenendo a mente come periodo di riferimento giugno/agosto di questo anno.

“Confrontando i dati raccolti a giugno con quelli di agosto, abbiamo potuto rilevare come queste “inserzioni”, in cui vengono venduti – ma anche richiesti – i dati privati, tra cui le credenziali, dei nostri connazionali sono “esplosi” con un incremento di oltre il 300% (357%, per l’esattezza) di richieste”, anticipa il CEO di Swascan, Pierguido Iezzi.

Il primo sample

Su Breached.to, spiegano gli esperti del team SoC Swascan, appaiono costantemente annunci in riferimento all’Italia.

Focalizzato l’attenzione sugli annunci pubblicati negli ultimi 3 mesi (giugno/agosto) è stato possibile rintracciare queste corrispondenze.

Figura 1 Source Swascan

Come è possibile notare dal grafico, si evidenzia un interesse crescente rivolto al paese, con 61 annunci solamente nel mese di agosto.

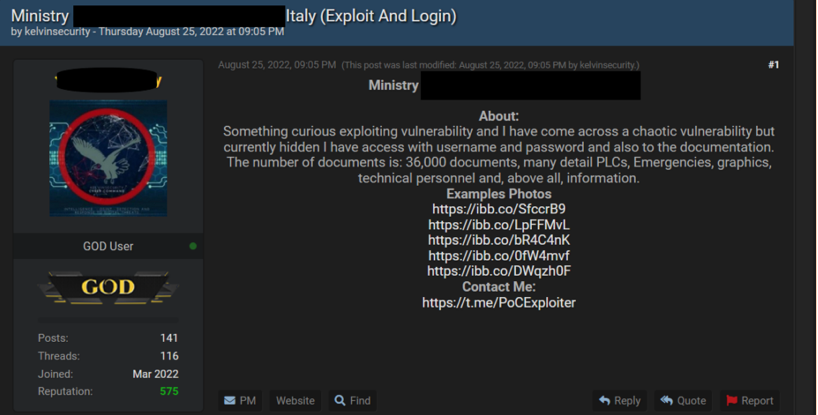

Rimane alta l’attenzione anche nei confronti delle infrastrutture critiche, sottolinea Swascan.

Nell’esempio di seguito, apparso sul forum il 25 agosto, si riferisce di una vendita di 36.000 documenti.

Figura 2 Source Swascan

Il Secondo Sample

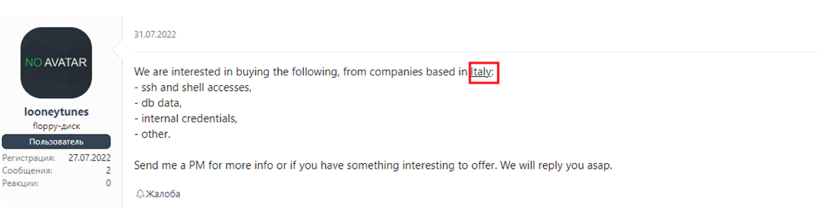

Stesso procedimento è stato applicato per XSS. Difatti, sul forum è possibile trovare di tutto: dati di cittadini italiani, richieste e vendite di accessi ai sistemi di aziende italiane, credenziali compromesse ecc. Di seguito riportiamo alcuni esempi riportati da Swascan:

Come è possibile vedere in questo post, spesso la negoziazione avviene privatamente: chi pubblica l’annuncio lascia l’account Telegram tramite cui è possibile contrattare un prezzo finale. Questo, probabilmente per attirare più utenti: non sapendo se il prezzo è accessibile o meno, più persone potrebbero interessarsi ed iniziare a contrattare.

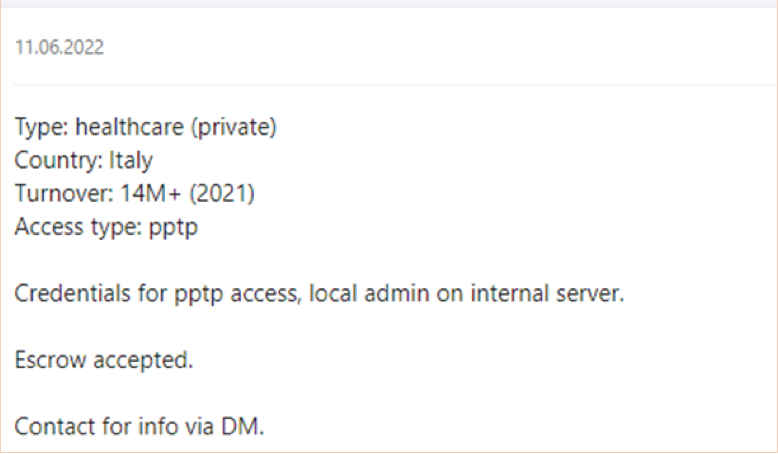

Altre infrastrutture critiche nel mirino

In vendita anche dati di infrastrutture critiche: di seguito, un esempio di azienda ospedaliera apparsa sul forum:

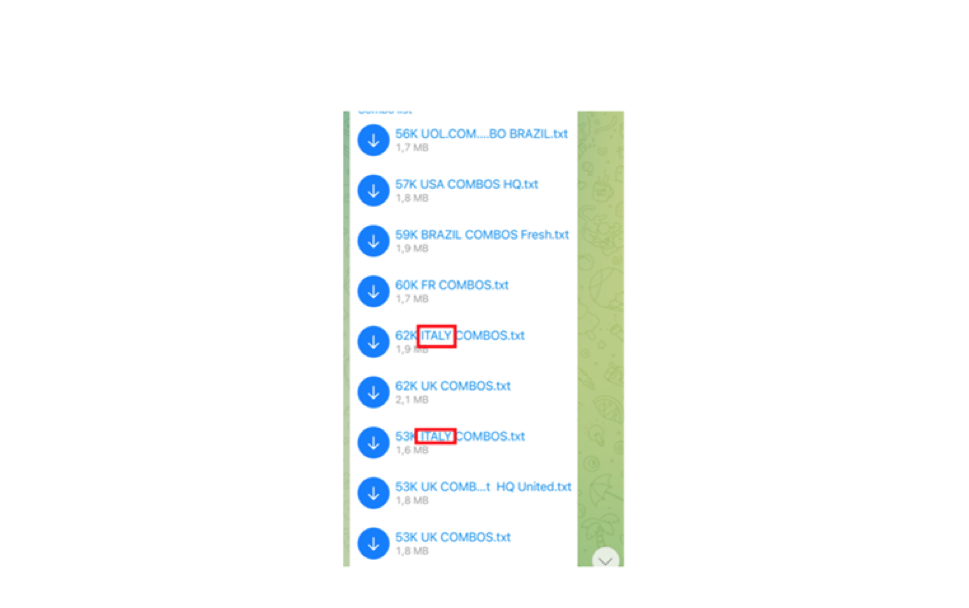

Il ruolo di Telegram

Tra le piattaforme di messaggistica più utilizzate dagli hacker per scambiarsi le informazioni sottratte agli utenti c’è Telegram. Qui, e-mail e credenziali degli utenti sono in chiaro, e spesso fornite anche gratuitamente o ad un prezzo inferiore a 50£, dove la password più frequente risulta essere sempre “123456”:

Perché il Boom sul Dark Web

Il motivo dell’incremento – sia di richieste sia di annunci all’interno del Dark Web – potrebbe essere facilmente collegabile anche all’aumento di utenti e traffico all’interno del Dark Web.

Prima di analizzare i numeri è necessario fare una distinzione, ricordano gli esperti di Swascan, tra il tipo di utenti e come si collegano al dark web.

Ovviamente non si può accedere al Dark Web semplicemente tramite una ricerca Google, ma è necessario utilizzare un browser apposito chiamato TOR, dove la comunicazione viene crittografata ed ogni nodo della rete conosce solo il precedente e il successivo, nessun altro. La rete Tor è composta da relays gestiti da organizzazioni e individui in tutto il mondo.

Ci sono tre tipi di relay nel sistema di navigazione Tor:

– guard/middle relay;

– exit relay;

– bridge.

Per ragioni di sicurezza il traffico Tor passa attraverso almeno tre relay prima di raggiungere la destinazione:

1. guard relay

2. middle relay

3. exit relay

Tuttavia, la struttura della rete Tor prevede che gli indirizzi IP dei relay Tor siano pubblici: questo, facilita il blocco da parte dei governi, i quali inseriscono nelle blacklist gli indirizzi IP di questi nodi Tor pubblici.

Per questo motivo, molti utenti si connettono tramite Bridges: si tratta di nodi non indicati nell’elenco pubblico come parte della rete Tor, strumenti “nel mezzo” essenziali per l’elusione della censura nei paesi che bloccano regolarmente gli indirizzi IP di tutti i relay Tor elencati pubblicamente.

Un anonimato che ben si sposa con attività che necessitano di un alto grado di confidenzialità e segretezza – proprio come le attività di compravendita di dati rubati.

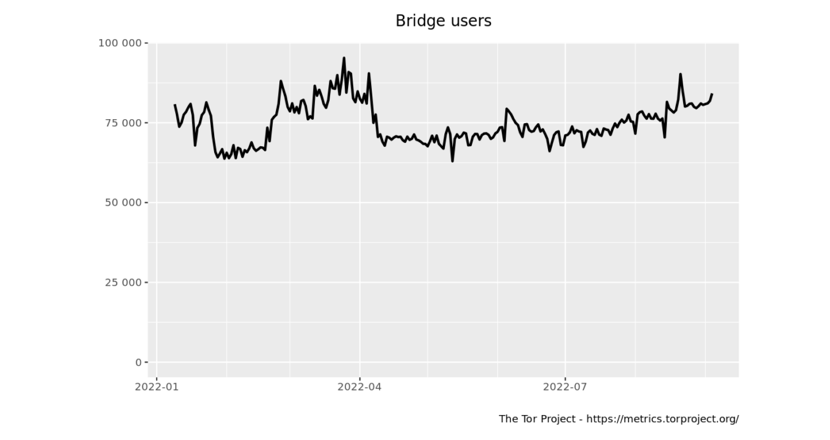

Gli Utenti collegati tramite bridge – Source Torproject.org

è curioso osservare come quest’anno vi siano stati due picchi nell’attività dall’inizio del 2022: nel periodo dell’inizio dell’invasione russa – dove la necessità dell’anonimato è facilmente spiegabile.

La seconda, invece, corrisponde proprio al periodo in cui il SoC Swascan ha rilevato l’aumento delle attività di compravendita di Dati Rubati.

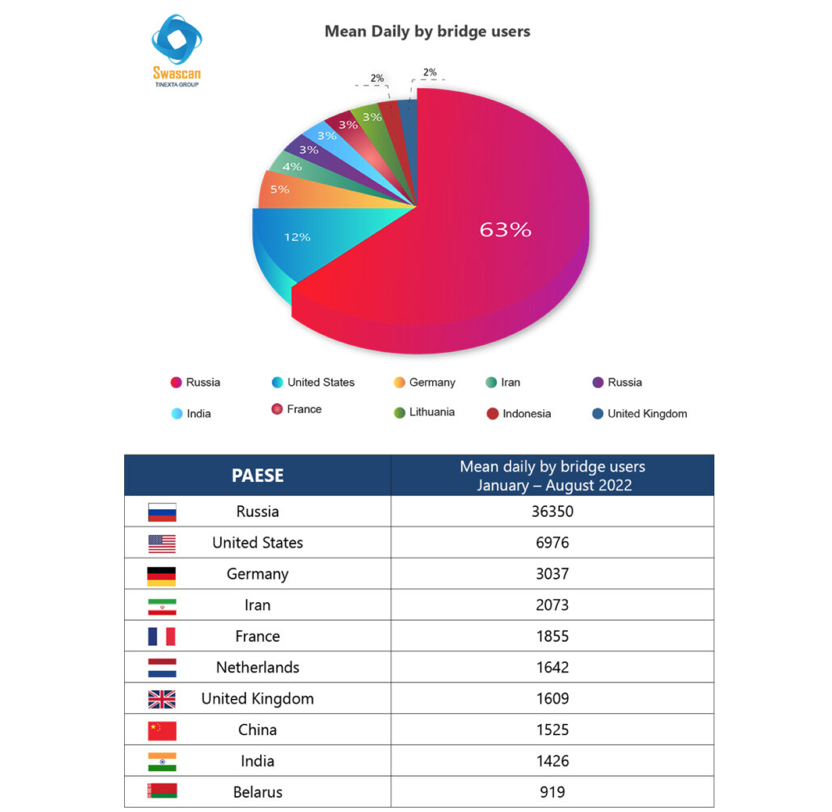

Gli Utenti Bridge per Paese. Source: Swascan

Anche il fatto che i più prolifici in questo campo siano gli utenti russi potrebbe destare sospetti – considerando, oltre le ovvie considerazioni geopolitiche – che le gang di Criminal Hacker sono legate in maniera preponderante ai territori dell’ex-ussr.

“Ovviamente questi sono dati macro, ma l’elevata attenzione al paese presente sul mondo underground potrebbe avere un triplice riscontro: un aumento degli attacchi tramite brute-forcing e social engineering, sicuramente. Ma anche una sorta di effetto “valanga”, dove l’aumento progressivo d’informazioni sottratte alimenta la fucina dei Criminal Hacker che di contro le utilizzano come ulteriore leva per effettuare altri attacchi. E non dobbiamo neppure sottovalutare il rischio che le informazioni diventino pedine preziose nel gioco della disinformazione e della geopolitica”, spiega il CEO di Swascan.