L’Energy è un settore che vale 60 miliardi di euro, con oltre 3.800 imprese attive e con un numero di occupati stimato in 101 mila unità di lavoro, ma, di riflesso, si tratta della vera forza trainante del Paese.

Un settore che si sta rinnovando e trasformando per accomodare le necessità di un futuro che punta sempre di più al green e al rinnovabile, ma anche alla digitalizzazione.

Ma dietro ogni grande cambio di paradigma si possono anche celare delle insidie.

La transizione verso una filiera iperconnessa e 4.0, espone la linea stessa a nuovi rischi, rendendola automaticamente un bersaglio per i “criminal hacker”.

La riprova è il numero crescente di minacce e di attori che prendono di mira le utility: “criminal hacker” che cercano di generare insicurezza e dislocazione economica e che, al contempo, comprendono il valore economico rappresentato da questo settore.

Per quantificare l’entità del problema, l’italiana Swascan (Tinexta Cyber) ha condotto uno studio approfondito delle possibili vulnerabilità del settore e i risultati non sono stati “eccellenti”.

Ma non dobbiamo sorprenderci troppo, come spiega il CEO della società milanese Pierguido Iezzi: “il contesto in cui stiamo vivendo è uno di altissima interoperabilità e commistione di tecnologie vecchie e nuove. L’aumento del flusso di dati gestiti e non e l’avanzare delle tecnologie, come il 5G, hanno avuto il risvolto negativo di creare un perimetro digitale molto ampio e quindi più facilmente attaccabile. Questo è un discorso applicabile a tutti i settori dell’economia, ma in particolare alle infrastrutture critiche”.

L’analisi

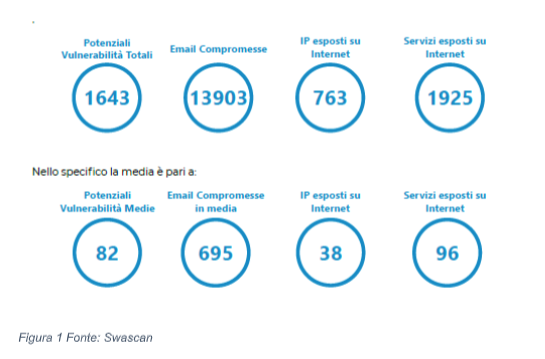

Prendendo in esame 20 delle 100 “top performer” del settore Energia Italiano, su base fatturato, il Soc Team di Swascan ha rilevato un rischio concreto di subire un cyber attack.

Nello specifico, operando solo su informazioni pubbliche e semipubbliche – disponibili nel web, dark web e deep web – il team è venuto a conoscenza che le aziende del Settore Energia del campione in esame presentano diversi rischi.

Oltre 13mila e-mail compromesse e 1643 vulnerabilità potenziali…la lista è lunga ed esaustiva.

Nello specifico, su 20 aziende, 4 sono virtuose, dunque non presentano potenziali vulnerabilità, 7 hanno tra 1 e 25 potenziali vulnerabilità, 3 aziende hanno tra 26 e 50 potenziali vulnerabilità e 6 imprese hanno più di 50 vulnerabilità. Per quanto concerne le e-mail compromesse, 9 aziende non hanno alcuna email compromessa, 5 aziende hanno tra 1 e 100 email compromesse, 1 ne ha tra 101 e 500 e 5 aziende hanno più di 500 email compromesse.

Tutte evidenze di potenziali minacce che si potrebbero rapidamente trasformare in realtà con conseguenze lungo tutta la filiera.

“In un settore come quello dell’Energia, le interdipendenze, – uniche per complessità – tra le infrastrutture fisiche e informatiche, rendono le aziende vulnerabili agli attacchi. Questi possono essere sia portati avanti da gruppi di Criminal Hacker spalleggiati da Nazioni e quindi interessati alla destabilizzazione geo politica, ma anche da attaccanti “comuni”. Con la progressiva democratizzazione del Cyber Crime, sempre meno tecnico e disponibile ad una platea di potenziali attaccanti non necessariamente “esperti”, i rischi si moltiplicano a dismisura.”, ha spiegato il CEO di Swascan.

I Metodi di attacco

Una volta isolate le vulnerabilità, per un “criminal hacker”, esistono due vie principali per attaccare il proprio target: usando il fattore umano con il social engineering o sfruttando le vulnerabilità.

Per spiegare il primo vettore d’attacco, è necessario definire cosa si intenda per “social engineering”, ossia l’utilizzo dell’inganno per indurre le persone a divulgare informazioni riservate o personali che possono essere impiegate per fini fraudolenti. In altre parole, gli utenti vengono ingannati e portati a condividere informazioni che altrimenti non divulgherebbero.

Va da sé che un’e-mail compromessa (con credenziali esposte) nelle mani sbagliate potrebbe essere un’arma temibile.

Una volta che un aggressore si impossessa delle credenziali e delle password di accesso degli utenti, ha diverse possibilità: vendere le credenziali nel Dark Web, usarle per compromettere la rete di un’organizzazione, aggirando tutte le misure di sicurezza, o muoversi all’interno della rete e rubare dati o installare malware/ransomware.

Quando l’aggressore ha le credenziali per operare come utente, poco si può fare per identificare che si tratta di un intruso. In un ambiente non segmentato, infatti, un aggressore può muoversi in autonomia attraverso la rete di un’organizzazione.

L’altro tipo di vettore di attacco è chiamato “machine to machine”. In esso, gli esseri umani sono parzialmente coinvolti, in quanto potrebbero favorire l’attacco visitando un sito Web o utilizzando un computer. Va tuttavia sottolineato che tale processo di attacco è automatizzato e non richiede alcuna cooperazione umana esplicita per invadere il proprio computer o la propria rete.

Stiamo parlando di tutti quegli attacchi che sfruttano vulnerabilità hardware o software. In quest’ottica, i criminali informatici apprendono delle vulnerabilità di sistemi specifici e le sfruttano per irrompere e installare malware sulla macchina, specialmente in quei sistemi privi di patch di sicurezza adeguati.

Gli impatti

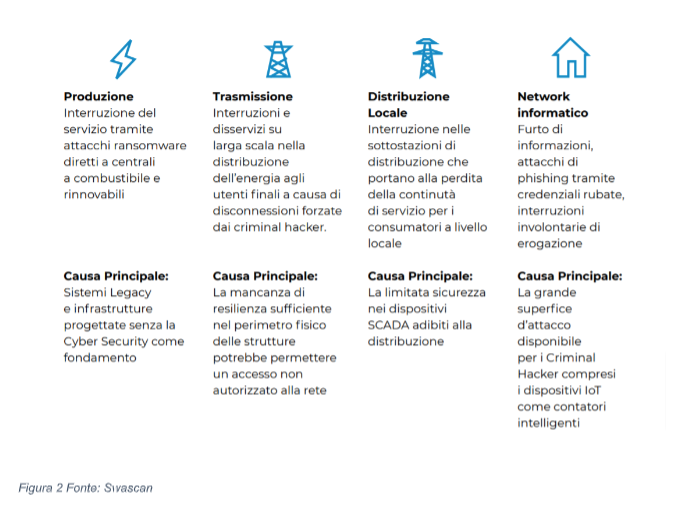

Concretamente, questo insieme di tecniche potrebbe essere usato per causare disservizi o interruzione totale del servizio.

Potrebbe essere colpita la “fonte”, ovvero la parte di produzione dell’energia, con attacchi Ransomware che prendono di mira le centrali a idrocarburi o quelle eoliche; potrebbe essere bloccata la stessa trasmissione dell’energia grazie a disconnessioni forzate della griglia elettrica; ma anche attacchi più mirati che prendono di mira i singoli utenti con attacchi di phishing messi in campo grazie alle e-mail compromesse.

Insomma, il rischio di “rimanere al buio” non è qualcosa di fantascientifico. Basti vedere i precedenti. Per esempio, nel 2015 in Ucraina un attacco informatico ai danni di una azienda

elettrica – avvenuto attraverso la diffusione di un virus informatico tramite una campagna di spearphishing (tecnica di social engineering relativa ad una campagna di phishing mirata ai

dipendenti di una specifica azienda) – ha avuto conseguenze devastanti. L’attacco ha lasciato oltre 225.000 famiglie senza corrente elettrica.

Pochi anni dopo, il più grande esportatore di greggio al mondo, la Saudi Arabian Oil Co., è stata colpita da un attacco che ha compromesso oltre 30mila pc.

E, naturalmente, non possiamo non citare Colonial Pipeline…

Ovviamente, come ribadiscono anche gli esperti di Swascan, non si tratta di uno stato dell’arte, ma piuttosto di una fotografia basata sui dati rintracciabili online (nel normale web, ma anche nel Deep e Dark Web) in grado di inquadrare in maniera più concreta qual è il rischio Cyber di un settore fondamentale per il nostro Paese.

Come spiega Iezzi: “La sfida che abbiamo davanti è sicuramente complessa ed è anche una delle questioni principali che deve fronteggiare la neo nata Agenzia per la cybersicurezza nazionale. La via da percorre, ciononostante, è chiara: stabilire un framework solido di Competenze e Tecnologie per difendere il perimetro digitale del nostro Paese assieme alla stretta collaborazione con il privato per assicurare la massima resilienza contro le minacce Cyber”.