Indecisi sullo smartphone da comprare? Anche l’Isis punta sul BlackPhone, disponibile solo negli USA

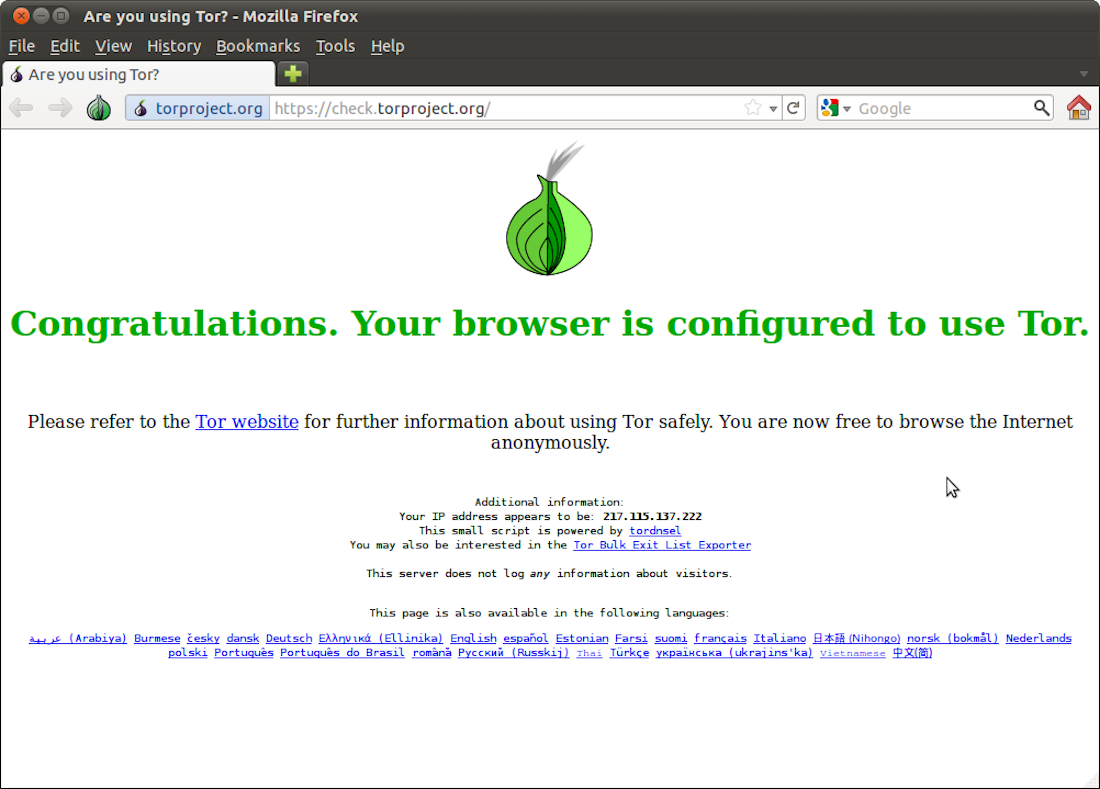

Altro che Chrome e Firefox, è Tor il browser da usare per restare anonimi durante la navigazione

Nell’occhio del ciclone per come permette di scambiare messaggi in sicurezza. Anche tra i terroristi

ProtonMail è un client sicuro e divenuto famoso dopo il Datagate

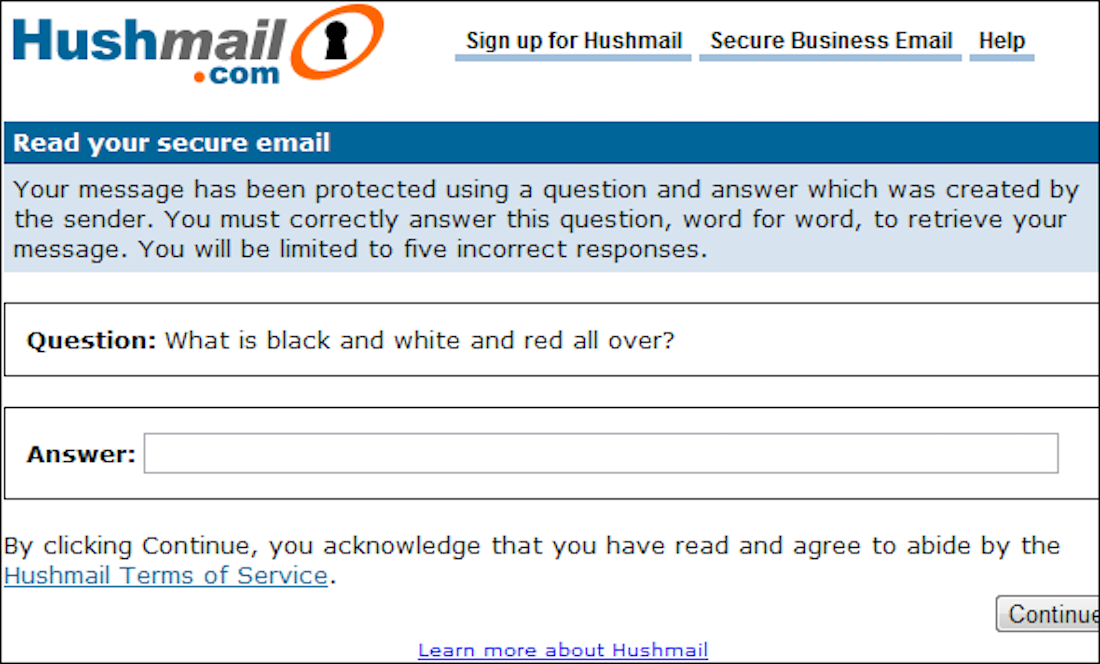

Meglio evitare Gmail, Outlook e compagnia bella. Hushmail è pratica, funzionale e…protetta

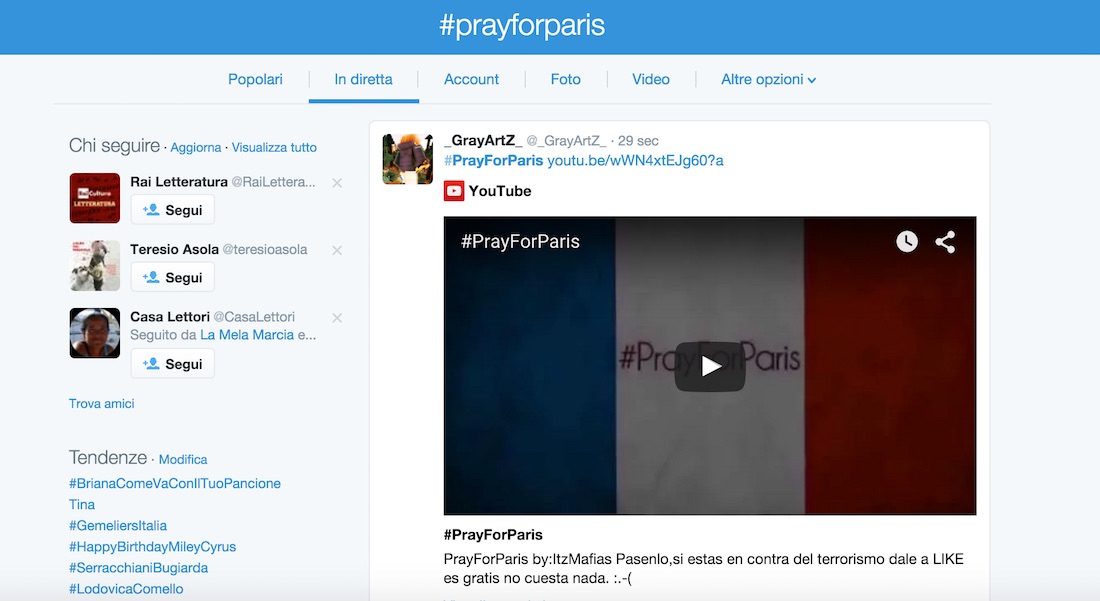

Il social network più famoso al mondo è anche quello più sotto la lente. Meglio diffidarne

Twitter via https non è male, ma l’app potrebbe essere soggetta a controlli

Anche Instagram fa uso degli hashtag. Facile allora monitorare la propaganda con un paio di termini calzanti

I terroristi dell’Isis sono molto scaltri su internet. Non era di certo un segreto prima delle stragi di Parigi e non lo è adesso. È interessante perciò analizzare le metodologie che gli hacker del sedicente stato islamico utilizzano nelle loro scorribande in rete.

Per farlo si può dare un occhio ad un manuale che risalirebbe proprio ad alcuni formatori e reclutatori dell’Isis, tradotto e pubblicato online da Wired USA. Il documento originale, scritto in arabo, non sarebbe altro che un insieme di informazioni messe assieme da un’azienda di sicurezza del Kuwait nel 2014, per aiutare giornalisti e dissidenti politici a svolgere il loro lavoro mentre si trovavano a Gaza. L’Isis, conoscendo i vantaggi del rendersi il più nascosti possibile su internet, ha fatto propria la guida, utilizzandola per impartire le social-lezioni agli adepti.

Agli sguardi di un tecnico del settore, le 34 pagine del vademecum rappresentano un insieme di indicazioni molto basilari su come approcciarsi a piattaforme di social network e navigazione internet, pur sempre valide per consentire ai novelli di mantenere un basso profilo e non compromettere gli sforzi anti-spionaggio del gruppo.

I consigli

Il manuale va nel dettaglio, consigliando una serie di servizi e dispositivi da preferire ad altri, oltre alla lista dei programmi che possono rappresentare una minaccia per le azioni di cyberwar. Tra le app preferite ci sono Twitter (con il protocollo HTTPS oppure da usare tramite sms), i browser Tor e Aviator, il telefonino BlackPhone, i client ProtonMail e Hushmail e la chat di Telegram, dove è presente anche un supporto 24 ore su 24, cancellato qualche ora fa.

Le app negate

Da evitare invece Facebook, Instagram, WhatsApp e Dropbox, troppo sotto l’occhio investigativo delle agenzie internazionali. È curioso notare come molte dritte e consigli pratici sull’approccio alle nuove tecnologie seguano la stessa linea tracciata nel tempo dalle compagnie di sicurezza che offrono prodotti ai consumatori, come antivirus, antimalware e protezioni per smartphone e tablet.

Tecniche di base

Non a caso all’interno del manuale OPSEC dell’Isis (Operation Security) si ritrovano concetti basilari come la necessità di visitare solo siti che abbiano come suffisso https, il protocollo sicuro del web, o la disattivazione del GPS dal cellulare quando non serve, per evitare di rendere nota la propria posizione sia pubblicamente (tramite gli aggiornamenti di stato sui social) che con un tracciamento remoto, che sfrutta anche i dati extra (metadati) registrati dagli scatti fotografici.